Detektivové z digitální fronty: od počítače odhalují pohyby ruských jednotek i válečné zločiny

Mezinárodní investigativní komunita – tvořená bezpečnostními analytiky, novináři i dobrovolníky – rozkrývá podrobnosti o válce na Ukrajině. Využívají záběry z války, které kolují sociálními sítěmi, aby zmapovali pohyby ruských jednotek, používanou vojenskou techniku či útoky na civilní oblasti a obyvatelstvo. Mnohdy jim k tomu stačí jen volně dostupné internetové nástroje, jako jsou satelitní mapy či aplikace pro odhalování metadat.

Na záběru z bezpečnostní kamery přijíždí starší auto ke křižovatce. Ve stejnou chvíli se k místu blíží i tank z vedlejší ulice. Auto se zastaví, aby vojáci mohli projet. V tu chvíli se však tankový kanón vytočí směr civilní vozidlo, a to po pár vteřinách exploduje. Dva senioři v autě jsou na místě mrtví.

It was this 🇷🇺 armored vehicle that killed an elderly couple#Ukraine pic.twitter.com/CbsRxS66j9 https://t.co/IjjBPm0Vqz

— KT CounterIntelligence (@KremlinTrolls) March 8, 2022

Video se na sociálních sítích rozšířilo 8. března spolu se záběry již zničeného vozidla a pozůstatků dvou zmíněných seniorů. Jde o jedno ze stovek videí, které ukazují průběh války na Ukrajině, včetně válečných zločinů. Ale odehrávají se skutečně na Ukrajině a pokud ano, kde přesně?

Na tuto otázku hledají odpověď lidé z mezinárodní investigativní komunity, když se probírají hromadou vizuálních materiálů z války na evropském kontinentu. Cílem je pročistit informační chaos, rozkrýt manipulace a sesbírat dostatek důkazů prokazujících porušování mezinárodních a lidských práv.

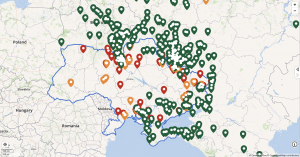

Interaktivní mapa jako důkazní materiál

„Došlo k tomu přesně tady: 50.463612, 29.796553,“ píše k výše popsanému videu jeden z uživatelů sociální sítě Twitter, kterému se podařilo zjistit, že k útoku na ukrajinské auto došlo v desetitisícovém městečku Makariv v Kyjevské oblasti. Jako vodítko mu posloužila poznávací značka vozu, specifická křižovatka a modré střechy okolních budov.

Koláž z produkce HlídacíPes.org

Podobným stylem postupují i stovky dalších lidí na sociálních sítích, mezi nimi řada novinářů, bezpečnostních analytiků, aktivistů a dobrovolníků. Jejich dohledané zeměpisné souřadnice a satelitní snímky se objevují v komentářích pod sdílenými válečnými záběry.

Na těch jsou zachyceny letecké či tankové útoky, tanky přijíždějící k městům, civilní oběti, zničené stavby i využitá munice a vojenská technika. To vše zaznamenávají obyvatelé Ukrajiny na své mobilní telefony a následně šíří na sociálních sítích Twitter, Telegram nebo TikTok.

Umožňují tak sledovat a analyzovat ruskou invazi v reálném čase. Zpracované vizuální materiály pak shromažďuje mezinárodní Centrum pro informační odolnost ve své volně přístupné interaktivní mapě, kterou v současnosti tvoří přes tisíc ověřených videí a fotografií.

Související články

Investigativci z Bellingcatu rozkrývají nejen Putina. Za loňský rok mají desítky odhalení

Jak přes internet z obýváku usvědčit Kreml. Investigativci z Bellingcatu už pátrali i v Česku

„Chceme světu předat důvěryhodné informace. Veškerý obsah je ukládán v centrální databázi, kde jsou materiály archivovány pro budoucí využití výzkumnými pracovníky, novináři i orgány zajišťujícími spravedlnost,“ uvádí autoři s tím, že se na tvorbě databáze podílí také známý investigativní tým Bellingcat. Ten se podílel například na odhalování totožnosti ruských agentů GRU, kteří stáli za výbuchem muničních skladů ve Vrběticích.

Nezávislý vizuální analytik Stijn Mitzer navíc vedle toho vytvořil na svých webových stránkách databázi ztrát ruské vojenské techniky. Za necelé dva válečné týdny nashromáždil vizuální materiál více než tisíců příkladů zničených, poškozených či ukradených ruských obrněných vozidel, stíhaček, helikoptér i raketových systému. To vše doplněno o důkazní fotografie.

Vyvracení proruských dezinformací

Důležitou roli hrají zástupci mezinárodní investigativní komunity i v ověřování falešných zpráv o ukrajinském konfliktu, které v posledních týdnech zaplnily internet. Na sociálních sítích lze narazit na podvodné živé přenosy, využívaní neaktuálních záběrů z dřívějších let či proruské manipulace, které mají údajně usvědčovat ukrajinskou stranu z útoků na civilní obyvatelstvo.

I v tomto případě pomáhají volně dostupné internetové nástroje, především online mapy a aplikace pro odhalování metadat – na první pohled neviditelných informací o fotografiích nebo videích.

Související články

Válka v přímém přenosu. Některá „autentická“ videa z Ukrajiny jsou z počítačových her

Ne oběť boje, ale těla z márnice. Ruskou invazi na Ukrajinu mají vysvětlit i falešná videa

Jako příklad lze uvést informaci, kterou ještě před začátkem konfliktu zveřejnila ruská tisková agentura TASS. Ta informovala o tom, že „ruské ozbrojené síly a pohraniční bezpečnostní složky zabránily narušení ruské hranice sabotážní skupinou z ukrajinského území, pět narušitelů bylo zlikvidováno“.

K průniku hranice mělo dojít poblíž osady Miťakinskaja v Rostovské oblasti, což měl být jeden z důkazů, že ukrajinská strana válku vědomě vyprovokovala. K informaci tiskové agentury bylo později zveřejněno i video, které údajně pořídil jeden ze zabitých ukrajinských vojáků, který se vpádu na ruské území zúčastnil.

Geolokace záběrů, kterou provedl investigativec Eliot Higgins ze sdružení Bellingcat, pomohla určit místo, kde byly pořízeny. Z jeho analýzy ale vyplývá, že k údajnému útoku došlo sice na ukrajinsko-ruské hranici, ale na separatisty ovládaném území Ukrajiny – a nikoli za ruskou hranicí. Stejně tak jednotka musela nejdříve bez úhony urazit desítky kilometrů po separatistickém území.

K tomu všemu je na videu vidět také obrněný transportér, který měl být zničen ruskými jednotkami. Twitterový uživatel Orix zjistil, že jde o vozidlo BTR-70M, které se sice tváří jako ukrajinský transportér, ale Ukrajina ve skutečnosti tento typ transportérů nepoužívá. Navíc jde o místo, které je nápadně blízko jinému falešnému ukrajinskému útoku, tentokrát na ruskou hraniční strážní budku. Místa od sebe nejsou vzdálená ani kilometr a videa byla zveřejněna den po sobě.

Ruským operacím pod falešnou vlajkou se HlídacíPes.org věnoval podrobně zde.

Jiná falešná videa se tvářila jako živé přenosy z bombardovaných ukrajinských měst nebo jako záběry leteckých soubojů nad civilními oblastmi. V části z nich šlo o podvody, které měly z lidí vymámit peníze a reakce v podobě sdílení a „srdíček“, díky kterým se manipulativní profily stávají populárnějšími, a tedy mohou na některých sociálních sítích dosáhnout i na monetizaci svého obsahu.

Digitálním Sherlockem po vlastní ose

Způsob, jakým internetoví uživatelé mapují konflikt na Ukrajině, není v digitálním prostoru úplnou novinkou. Investigativci z mezinárodního týmu Bellingcat tímto způsobem mapovali již válku v Sýrii nebo třeba sestřelení malajského Boeingu MH-17, kdy se jim podařilo prokázat ruské porušování mezinárodního práva.

Výrazným prvkem této práce byla vždy spolupráce profesionálních analytiků a nadšenců z řad internetové veřejnosti. „Zapojení veřejnosti byl vždy důležitý étos organizace. Dobrovolníci zapojení do pátrání to dělají zadarmo z odhodlání dosáhnout spravedlnosti a získat odpovědi na otázky, ale také z jisté soutěživosti, ať jsou první, kdo zjistí něco, co nikdo jiný nenašel,“ píše dnes již bývalý šéf Bellingcatu Eliot Higgins ve své knize Jsme Bellingcat.

Zájemcům o spolupráci stačí připojení k internetu a profil na sociální síti Twitter, kde ke spolupráci většinou dochází. Následně už je jen na nich, v jaké míře se pustí do ověřování falešných zpráv a dohledávání míst, kde byla videa z války pořízena.

Pop-up mobil Mobile (207451)SMR mobil článek Mobile (207411)SMR mobil článek 2 Mobile (207416)SMR mobil článek 2 Mobile (207416-2)SMR mobil článek 2 Mobile (207416-3)SMR mobil pouze text Mobile (207431)Recommended (5901)Více z HlídacíPes.org

Čtěte též

Alter Eko: Česko není kybernetický banánistán

Totální digitalizace: 40 procent stávajících pracovních pozic zanikne

Skyscraper 2 Desktop (211796-4)